20-21 июня в Москве прошла IX научно-практическая конференция OS:DAY2024 «АРХИТЕКТУРНЫЕ АСПЕКТЫ БЕЗОПАСНОСТИ ОПЕРАЦИОННЫХ СИСТЕМ», организаторами которой традиционно являются ИСП РАН, Лаборатория Касперского, компании «Базальт СПО» и «Астра», а также другие ведущие компании-разработчики программного обеспечения.

В рамках сотрудничества СГУ и ИСП РАН на конференции были представлены следующие доклады студентов и сотрудников факультета КНиИТ: «Разработка безопасного компилятора на основе Clang» (авторы П.Д. Дунаев, А.А. Синкевич, А.М. Гранат, И.А. Батраева,С.В. Миронов) – докладчик заведующий лабораторией «Технологий разработки безопасного ПО» Павел Дунаев и «Идентификация реквизитов сборки через отслеживание системных вызовов» ( авторы - А.М. Гранат, П.Д. Дунаев, А.А. Синкевич, И.А. Батраева, Д.Ю.Петров) – докладчик студент 4 курса Артемий Гранат. Работы являются результатом совместных НИР с ИСП РАН.

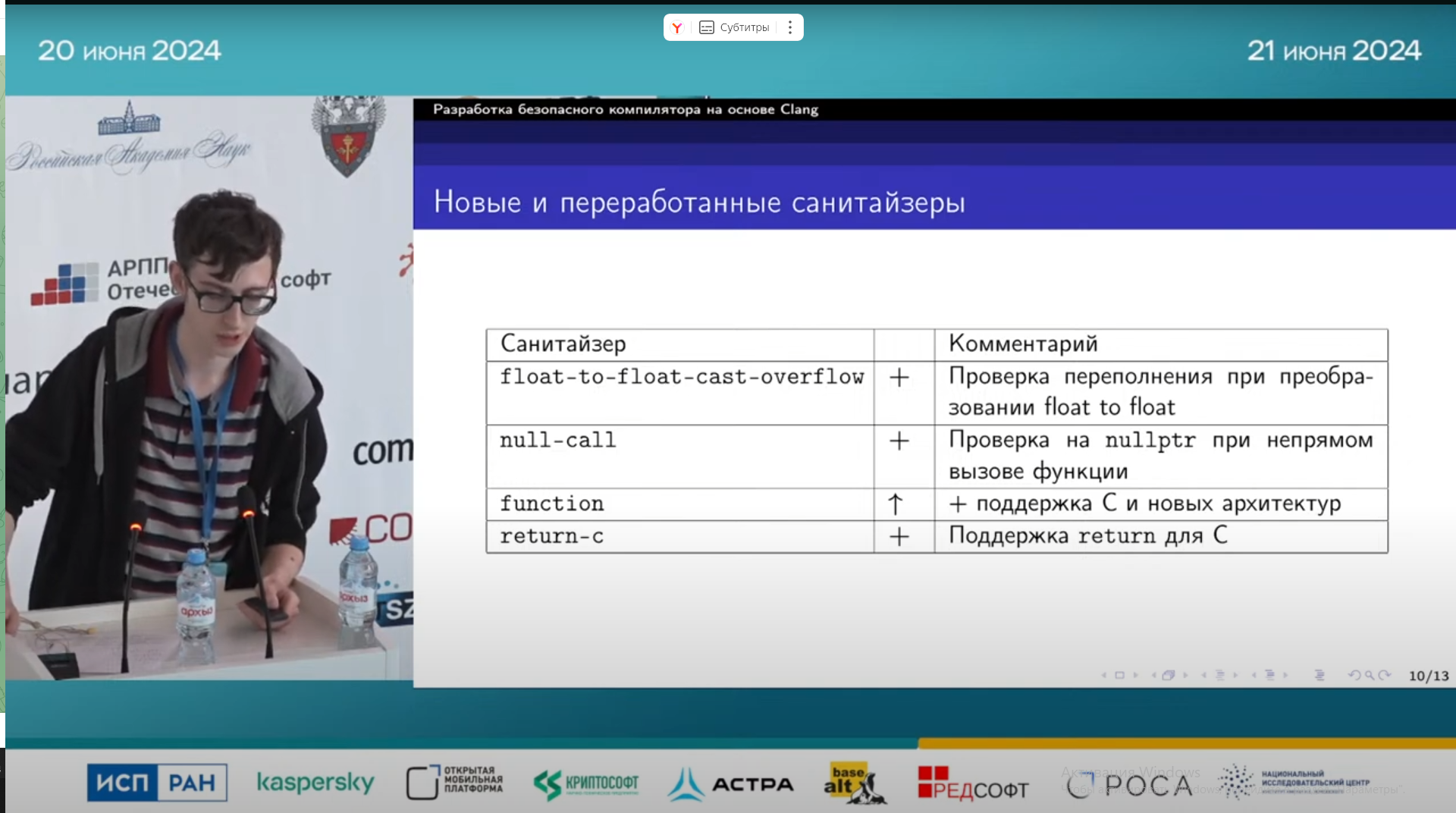

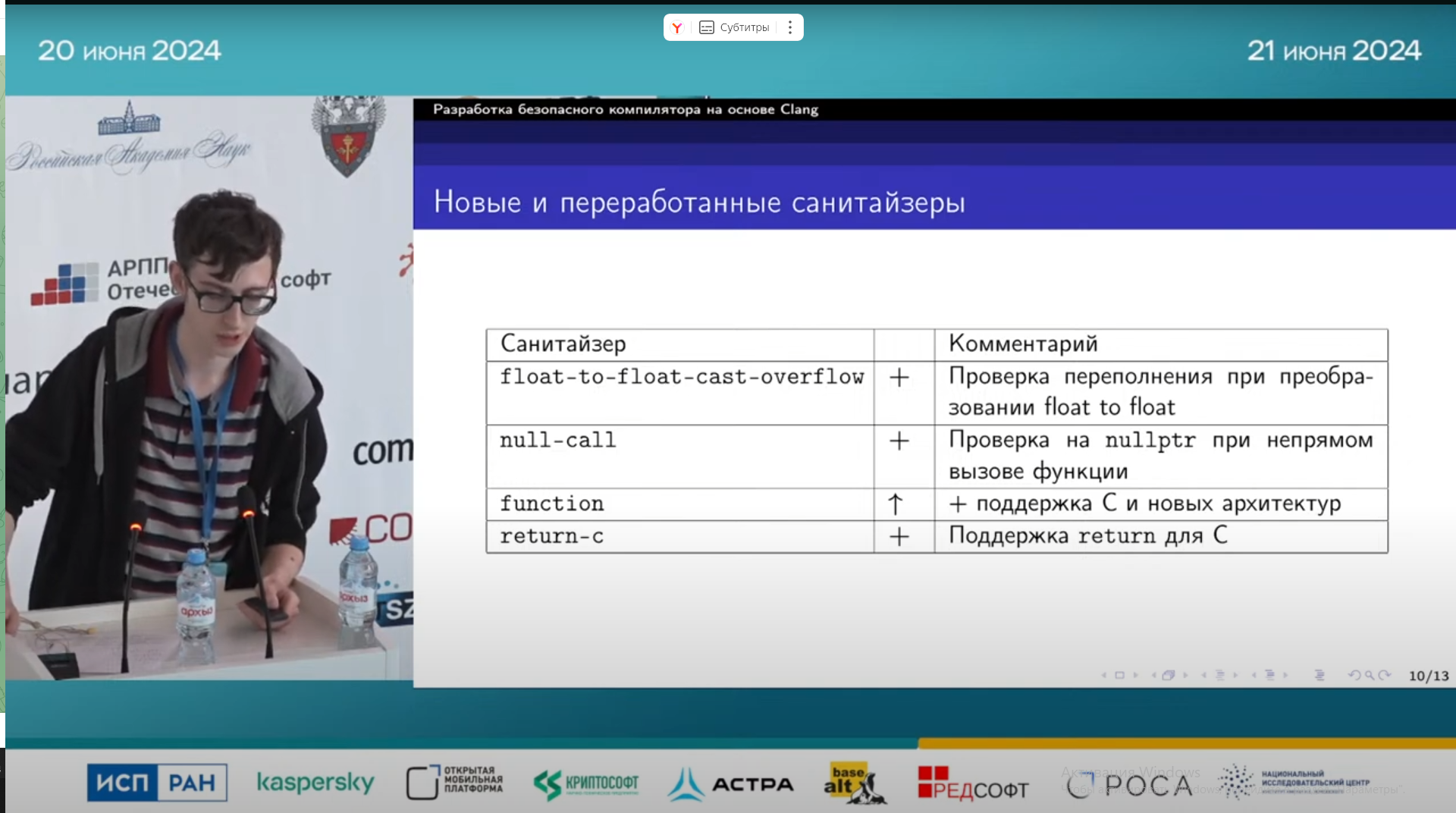

Тема первого доклада связана с проблемой агрессивных оптимизаций используемых современными компиляторами С/С++, которые могут привести к неопределенному поведению программ. В этой работе рассматриваются возможности популярного компилятора Clang по осуществлению безопасной компиляции и описывается реализация безопасного компилятора на его основе. Для созданного безопасного компилятора показывается применимость на практике и оценивается влияние на производительность программ.

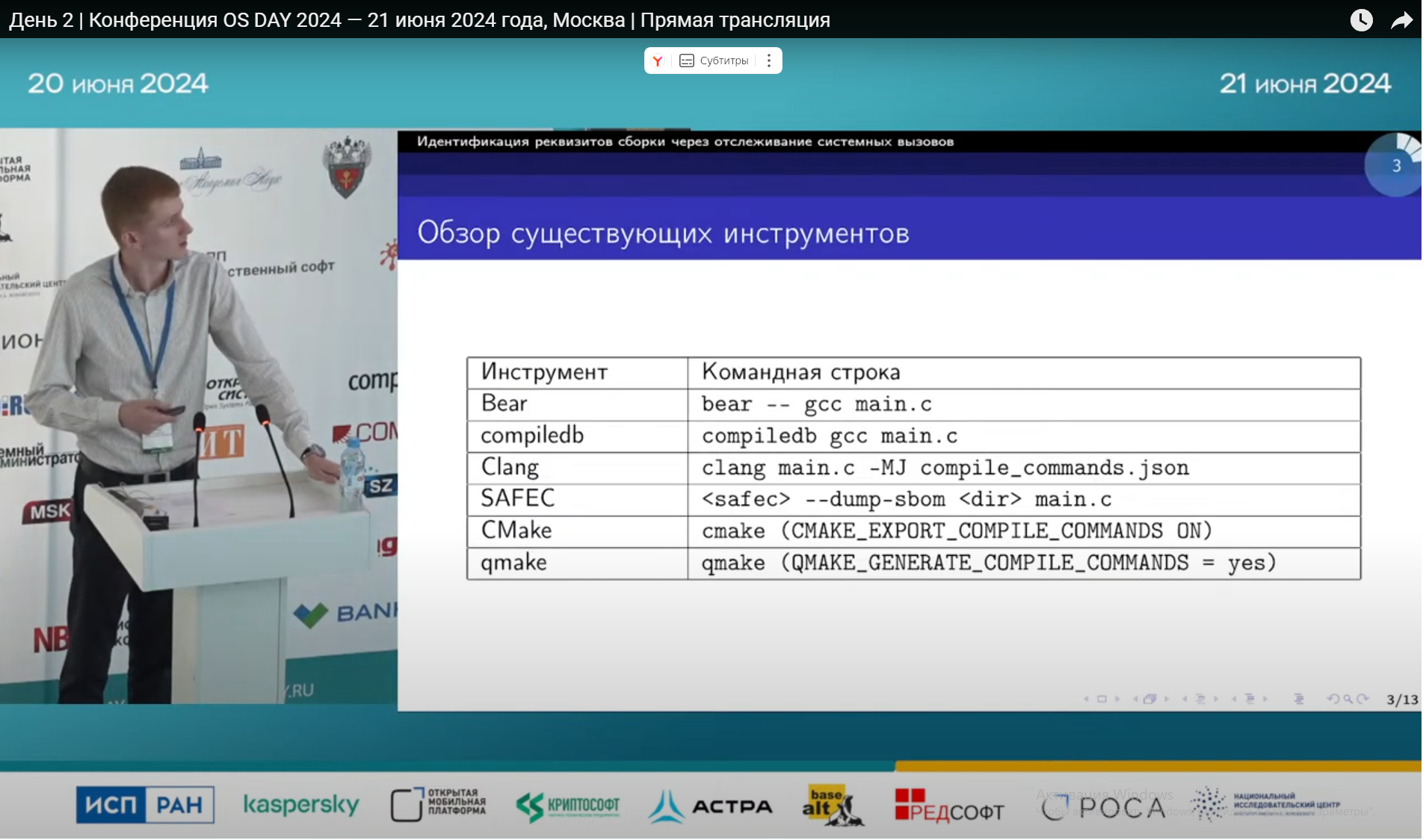

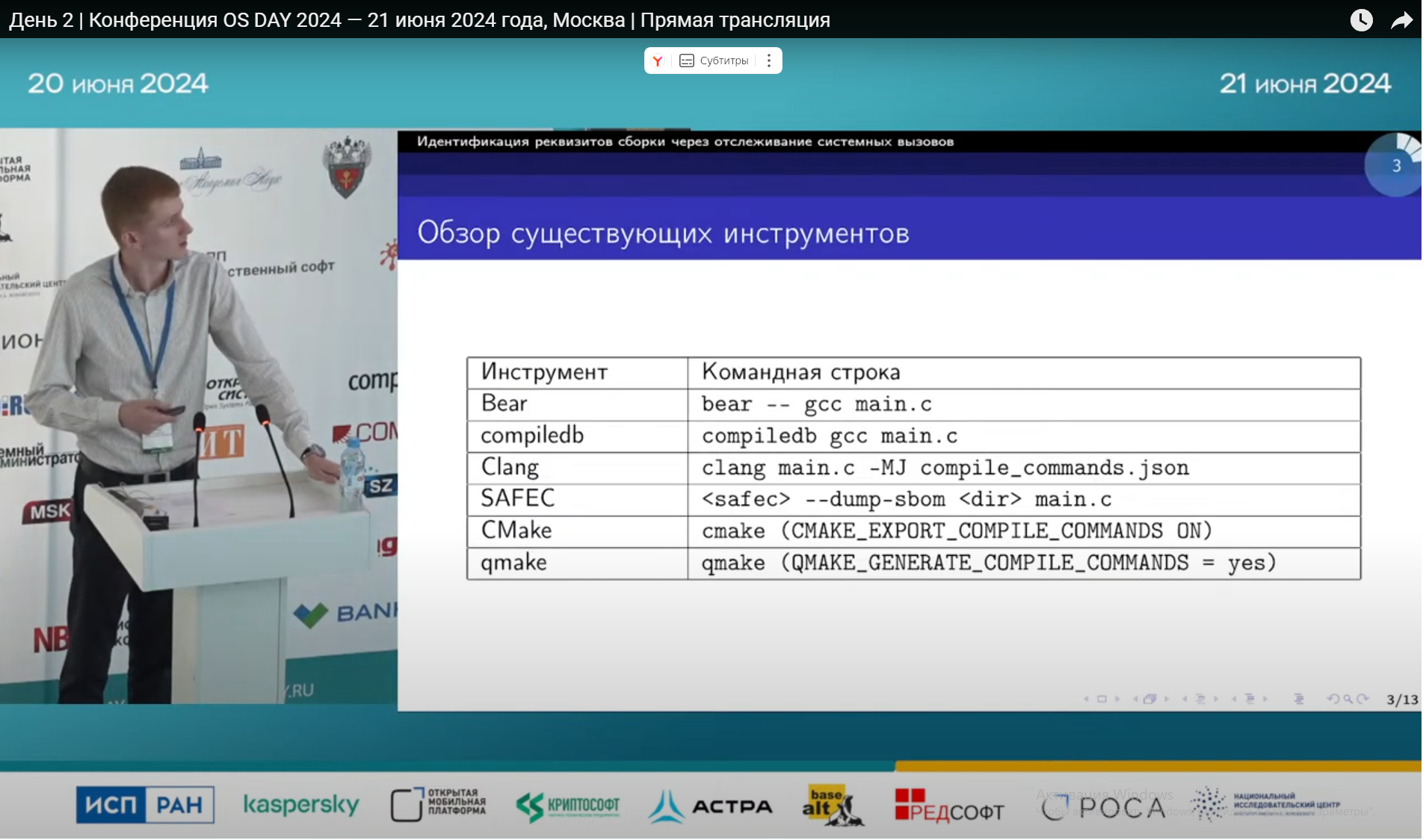

Второй доклад связан с введением с 1 апреля 2024 года государственного стандарта «ГОСТ Р 71206-2024 Защита информации. Разработка безопасного программного обеспечения. Безопасный компилятор языков С/С++. Общие требования», направленного на установление единых требований к безопасному компилятору языков Си и C++. В докладе рассматриваются методы идентификации реквизитов сборки, описываются их сильные и слабые стороны. Представлен инструмент, обеспечивающий журналирование процесса сборки с помощью отслеживания системных вызовов.